Zmanipulowane DNA pozwala na zaatakowanie komputera

16 sierpnia 2017, 09:57Badacze z University of Washington udowodnili, że dzięki łatwo dostępnym narzędziom hakerzy mogą dołączyć szkodliwy kod do... zsyntetyzowanych łańcuchów DNA i dzięki temu przejąć kontrolę nad komputerem wykonującym analizę DNA. Szczegóły ataku zostaną zaprezentowane podczas przyszłotygodniowego 2017 USENIC Security Symposium.

Joanna Rutkowska podejmuje wyzwanie

29 czerwca 2007, 11:13Czterech znanych ekspertów ds. bezpieczeństwa, Dino Dai Zovi, Peter Ferrie z Symanteka, Nate Lawson z Root Labs i Thomas Ptacek z Matasaano rzuciło wyzwanie znanej polskiej specjalistce Joannie Rutkowskiej. Jest ona autorką technologii „Blue Pill”, która wykorzystuje technologię wirtualizacji procesorów AMD do ukrycia szkodliwego kodu.

Zaginiona (sporna) wyspa

26 marca 2010, 09:35W Zatoce Bengalskiej jeszcze niedawno znajdowała się niewielka wyspa – terytorium sporne między Indiami a Bangladeszem. Znajdowała się, ponieważ globalne ocieplenie rozwiązało to, czego nie osiągnięto w wyniku mniej lub bardziej dyplomatycznych międzynarodowych dysput. Jak pokazują najnowsze zdjęcia satelitarne, skrawek lądu skrył się bowiem całkowicie w odmętach.

Kanadyjska firma antywirusowa własnością chińskiego hakera

29 listopada 2012, 17:56Brian Krebs, znany dziennikarz śledczy, który specjalizuje się w kwestiach bezpieczeństwa komputerowego i działalności zorganizowanych grup cyberprzestępczych, twierdzi, że niedawno założona kanadyjska firma antywirusowa jest własnością jednego z najlepszych chińskich hakerów

Szklany samoniszczący się układ scalony

15 września 2015, 13:23DARPA i Xerox zaprezentowały układ scalony, który ulega zniszczeniu na żądanie. Tego typu układy będą niezwykle przydatne tam, gdzie wymagany jest najwyższy stopień bezpieczeństwa danych

Dziura w Bluetooth umożliwia podsłuchiwanie smartfonów

26 sierpnia 2019, 08:54Bluetooth Special Interest Group wydała oficjalne ostrzeżenie, w którym informuje o istnieniu dziury dającej napastnikowi dostęp do klucza szyfrującego i innych krytycznych informacji. Ich zdobycie pozwala na przeprowadzenie ataku na urządzenie ofiary.

Maszyny do głosowania można oszukać

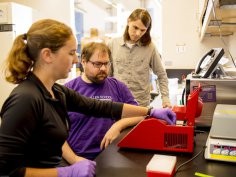

15 września 2006, 11:52Naukowiec z Princeton University oraz dwoje jego studentów udowodnili, że elektroniczne maszyny do głosowania, wykorzystywane w części lokali wyborczych w USA są podatne na atak. Profesor Edward Felten udowodnił, że każdy, kto ma dostęp do urządzeń Diebold AccuVote-TS i Diebold AccuVote-TSx (czyli każdy wyborca) jest w stanie zaistalować w nich szkodliwe oprogramowanie.

Czeka nas klęska głodu?

12 stycznia 2009, 12:34Z powodu globalnego ocieplenia do roku 2100 połowa ludności Ziemi może mieć problemy z zaopatrzeniem w żywność. Będzie to dotyczyło szczególnie ludności zamieszkującej obszary pomiędzy zwrotnikami.

Google przeciwko rządowi USA

2 listopada 2010, 15:58Google wystąpił do sądu przeciwko amerykańskiej administracji rządowej, gdyż firma została wykluczona z przetargu na dostarczenie aplikacji w chmurze. W pozwie czytamy, że Google'owskie Apps for Government nie mogły wziąć udziału w przetargu ogłoszonym przez Departament Spraw Wewnętrznych (DoI), którego celem było skonsolidowanie 13 platform w jednej chmurze i dostarczenie usług 88 000 osób.

Wszyscy są zarażeni

25 kwietnia 2014, 09:59Z Cisco 2014 Annual Security Report dowiadujemy się, że sieć każdej z badanych przez Cisco firm była zarażona szkodliwym oprogramowaniem. Infekcja może pozostać niezauważona przez długi czas.